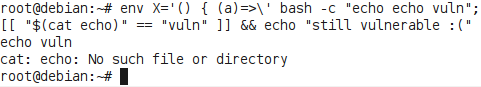

La disinformazione sul blackout in Spagna del 28 Aprile 2025 viene ben spiegata in questa sezione di un articolo di Wikipedia.

Che la causa possa essere un cyberattacco Russo è disinformazione. Questa falsa notizia viene fatta circolare dicendo che proviene dalla CNN e dalla presidente della commissione europea Ursula von der Leyen ma non è vero.

Anche il "raro fenomeno atmosferico" che causa una "vibrazione" o un incendio è disinformazione.

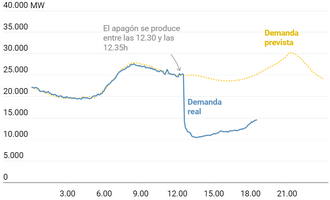

Quello che al momento si sa sono solo alcuni dati tecnici su orari, disconnessioni che si sono attivate per protocolli di sicurezza e alcune informazioni su anomalie già presenti dalla mattina del 28 raccolte da sensori di Bob Marshall (CEO di Whisker Labs) ma su questo non ho trovato fonti dirette dell'interessato.

L'unica vera certezza è che la disinformazione crea grandi danni: ricordatevi sempre, prima di farvi un idea, di cercare bene le informazioni e di verificare le fonti.

Per non nascondermi troppo tengo il bluetooth del mio E61 aperto.

Per non nascondermi troppo tengo il bluetooth del mio E61 aperto.