Da alcuni giorni è disponibile la release upgrade di Ubuntu dalla vecchia versione LTS 20.04 alla nuova LTS 22.04 Jammy Jellyfish.

Segno qui alcuni appunti pre e post upgrade che potrebbero tornare utili ad altri.

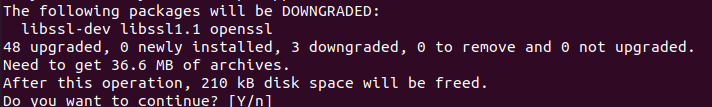

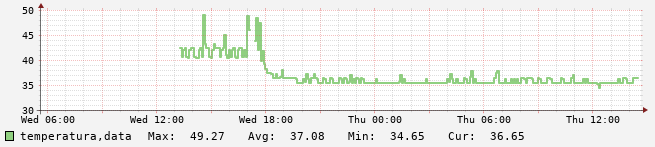

La nuova release LTS occupa più spazio quindi già normalmente bisogna ricordarsi di avere sufficiente spazio libero nei vari filesystem ma, in questo caso, ancora di più: ad esempio il nuovo kernel 5.15 è ben più grande del vecchio 5.4 quindi occhio al fs /boot, anche in /opt serve spazio e ovviamente in / ne serve parecchio perché i pacchetti per l'upgrade vengono scaricati proprio nel fs radice.

Se siete a corto di spazio disco considerate, prima di iniziare l'upgrade, di disinstallare tutti i vecchi kernel (ovviamente il corrente lo dovete lasciare) e di disinstallare alcuni software che potrete reinstallare in seguito come ad esempio libreoffice o gimp.

Probabilmente per colpa di un bug potreste trovarvi ad avere le manpage vuote e con un errore quando uscite. Io ho risolto installando (o reinstallando se già lo avevate) groff con un apt install --reinstall groff-base

Se usate syncthing c'è un warning sull'uso del portachiavi che costa poca fatica sistemare (si tratta di un uso deprecato quindi in futuro darà errore; meglio prevenire) con un wget -O /etc/apt/trusted.gpg.d/syncthing.asc https://syncthing.net/release-key.txt

Se usate ecryptfs e avete parzialmente scriptato il mount ora vi chiederà il tipo di chiave perché prima era solo passphrase: basterà aggiungere nei parametri del mount nello script un key=passphrase

Come sempre ricordatevi di riattivare le sorgenti software aggiuntive che avevate in uso perché durante l'upgrade ve le disabilita.

Se avete trovato altre soluzioni a piccoli difetti durante l'upgrade scrivetemeli nei commenti che li aggiungo.