Quando si acquista da un negozio online ci sono una serie di accortezze per limitare i rischi di frode nei quali si incorre pagando con carta di credito e spero che li conosciate anche perché non è di questo che volevo parlare.

Ci sono dei casi, rari fortunatamente, nei quali si deve pagare con carta di credito: non si è fisicamente presenti presso il venditore che avrebbe il POS per effettuare il pagamento e il venditore non è attrezzato per farvi pagare online con un form web dove poter inserire in sicurezza i dati della carta.

Analizziamo la situazione: tanto per cominciare vi dovete fidare totalmente del venditore. Meglio se lo conoscete di persona e se avete anche già acquistato da loro.

Smarcato il problema "fiducia" restano le misure di sicurezza. I dati della carta non vanno trasmessi usando un canale insicuro, non cifrato, perché si corre il rischio che un qualunque soggetto terzo possa intromettersi e salvarsi i dati della carta. Un email (sempre che non sia cifrata) non è un canale sicuro. Anche una telefonata non è un canale sicuro: so che magari è un pelo paranoico ma le telefonate sono intercettabili abbastanza facilmente e qualcuno potrebbe anche ascoltarvi .

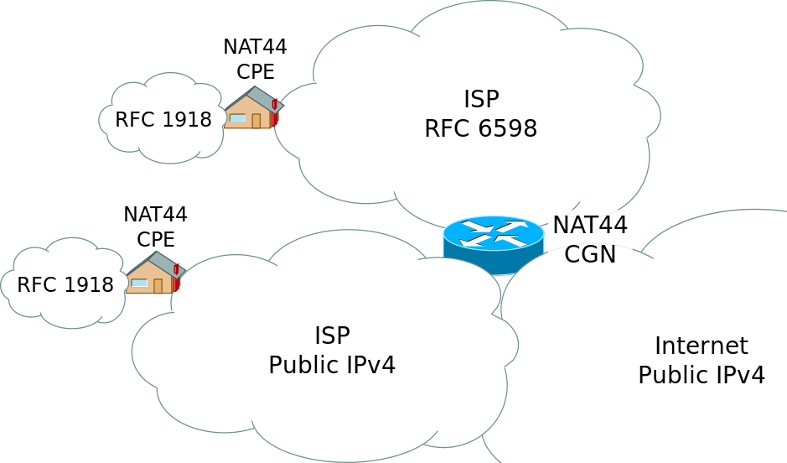

Un sistema di messaggistica cifrato end-to-end è una buona opzione cancellando subito dopo il messaggio, ci sono alcune criticità potenziali ma a grandi linee è una buona opzione.

Bisogna tener presente che la sicurezza assoluta non esiste: anche un form web https di una banca potrebbe essere insicuro. Basta che ci andiate su con un cellulare o un pc infettato da un keylogger che vi ruba i tasti che premete o, molto più banalmente, qualcuno che con una buona videocamera (e basta un buon cellulare) vi fa un video riprendendo i dati che inserite.